-

Постов

1 681 -

Зарегистрирован

-

Посещение

-

Победитель дней

40

Тип контента

Профили

Форумы

Загрузки

Блоги

Сообщения, опубликованные ReWanet

-

-

С НГ!

-

4 часа назад, Xipho сказал:

Sleep уводит в сон только тот поток, в котором был вызван.

Да точно.

-

6 часов назад, Garik66 сказал:

Ты пишешь 5 сек. Но на самом деле будет не пять сек.

Мм и сколько же будет?

6 часов назад, Garik66 сказал:А инструкции в играх работают с разной скоростью (таймеры заданы разработчиками).

Найти выход можно всегда но опять же смысла использовать таймер нет ибо при активной работе он сжирает память не много но сжирает.

6 часов назад, Garik66 сказал:Поэтому, если нужны точные интервалы, нужно создавать отдельный поток и писать значение непосредственно в адрес.

Про этот выход я и говорил выше но мы не знаем что за инструкцию использует ТС.

-

2 часа назад, vagingameh сказал:

Вообщем ковырял весь вечер твою игру.

ТС пишет про ограничение полете в высоту на джет-паке ( взлёта ).

Игра на юнити.

Скрипт активируется лишь когда зашли в игру ( в мир ).

Скрипт вот:Скрытый текст[ENABLE] aobscan(JetHeight,f2xxxxxxf3xxxxxxxx48xxxxxxf3xxxxxxxxf3xxxxxxf2xxxxxxf3xxxxxxxx83xxxxf3) alloc(newmem,$1000) label(code) label(return) newmem: push r8 // Эту часть до code можно удалить если не нужно чтоб выносливость была максимальна при полетах. mov r8,rax mov r8,[r8+48] push rax movsxd rax,[r8+E8] cvtsi2sd xmm0,eax cvtsd2ss xmm1,xmm0 pop rax movss [r8+124],xmm1 pop r8 code: db 90 90 90 90 90 //movss [rbp-24],xmm5 jmp return JetHeight+4: jmp newmem return: registersymbol(JetHeight) [DISABLE] JetHeight+4: db F3 0F 11 6D DC unregistersymbol(JetHeight) dealloc(newmem) { // ORIGINAL CODE - INJECTION POINT: 10F36C11 ""+10F36BE4: F2 0F 10 D1 - movsd xmm2,xmm1 ""+10F36BE8: F2 0F 5A D2 - cvtsd2ss xmm2,xmm2 ""+10F36BEC: F2 0F 10 C8 - movsd xmm1,xmm0 ""+10F36BF0: F2 0F 5A C9 - cvtsd2ss xmm1,xmm1 ""+10F36BF4: 48 83 EC 20 - sub rsp,20 ""+10F36BF8: 49 BB A0 9C F7 10 00 00 00 00 - mov r11,0000000010F79CA0 ""+10F36C02: 41 FF D3 - call r11 ""+10F36C05: 48 83 C4 20 - add rsp,20 ""+10F36C09: F3 0F 5A C0 - cvtss2sd xmm0,xmm0 ""+10F36C0D: F2 0F 5A E8 - cvtsd2ss xmm5,xmm0 // ---------- INJECTING HERE ---------- ""+10F36C11: F3 0F 11 6D DC - movss [rbp-24],xmm5 // ---------- DONE INJECTING ---------- ""+10F36C16: 48 8B 46 50 - mov rax,[rsi+50] ""+10F36C1A: F3 0F 10 45 DC - movss xmm0,[rbp-24] ""+10F36C1F: F3 0F 5A C0 - cvtss2sd xmm0,xmm0 ""+10F36C23: F2 0F 5A E8 - cvtsd2ss xmm5,xmm0 ""+10F36C27: F3 0F 11 6D 84 - movss [rbp-7C],xmm5 ""+10F36C2C: 83 38 00 - cmp dword ptr [rax],00 ""+10F36C2F: F3 0F 10 45 84 - movss xmm0,[rbp-7C] ""+10F36C34: F3 0F 5A C0 - cvtss2sd xmm0,xmm0 ""+10F36C38: F2 0F 5A E8 - cvtsd2ss xmm5,xmm0 ""+10F36C3C: F3 0F 11 A8 8C 01 00 00 - movss [rax+0000018C],xmm5 }-

2

2

-

-

18 минут назад, Garik66 сказал:

ты не прав.

Я не прав скорее только в том что "причем нормально так.." оно как не крути будет память подкушивать. Но тут даже не в памяти дело скрипт делать способом который я скинул куда удобнее. Я только что проверил скрипт @vagingameh активный съел 15мб ( и растет потихоньку ( прям тихонько )). Который я предоставил выше съел 300кб.

-

48 минут назад, kiwipapayamongoose сказал:

Код

Sleep весь процесс уводит в сон же..

-

43 минуты назад, vagingameh сказал:

Здравствуйте @vikkz! Могу предложить вам такой вариант:

Полностью кмк бесполезный скрипт. Причина? Таймер же память жрет причем нормально так..

Пример такой:

Скрытый текст[ENABLE] aobscanmodule(Test,Tutorial-x86_64.exe+2AF59,81xxxxxxxxxxxxxxxxxx75xx48xxxxxxxxxxxxbaxxxxxxxx48xxxxxxxxxxxx48xxxxffxxxxxxxxxx48xxxxxxxxxxxxbaxxxxxxxx48xxxxxxxxxxxx48xxxxffxxxxxxxxxxxx48xxxxxxxxxxxx00xx00xx00xx00xx00xx00xxxx8dxxxxxx48xxxx48xxxx48) alloc(newmem,$1000,Tutorial-x86_64.exe+2AF59) label(code) label(return) label(cTimer) newmem: call GetTickCount64 cmp [cTimer],0 jnz @f // как только таймер будет 0 выполняем этот участок кода если таймера не 0 то выполняет прыжок на @ mov [cTimer],#5 // помещаем в [cTimer],#5 ( 5 секунд в даном случае # можно не писать но уже привык ) mov [rbx+00000790],#777 // и меняем значение на #777 ( # - обозначает что послее нее пишем число в 10системе если не ставить ее то число будет // записывать как 16системе ) @: sub [cTimer],1 // понижаем таймер на 1 секунду code: cmp [rbx+00000790],000003E8 jmp return cTimer: dd 0 Test: jmp newmem db 90 90 90 90 90 return: registersymbol(Test) registersymbol(cTimer) [DISABLE] Test: db 81 BB 90 07 00 00 E8 03 00 00 unregistersymbol(Test) unregistersymbol(cTimer) dealloc(newmem) { // ORIGINAL CODE - INJECTION POINT: Tutorial-x86_64.exe+2AF59 Tutorial-x86_64.exe+2AF3D: 90 - nop Tutorial-x86_64.exe+2AF3E: 48 89 E9 - mov rcx,rbp Tutorial-x86_64.exe+2AF41: E8 9AFEFFFF - call 10002ADE0 Tutorial-x86_64.exe+2AF46: 48 8B 5D C0 - mov rbx,[rbp-40] Tutorial-x86_64.exe+2AF4A: 48 8D 65 00 - lea rsp,[rbp+00] Tutorial-x86_64.exe+2AF4E: 5D - pop rbp Tutorial-x86_64.exe+2AF4F: C3 - ret Tutorial-x86_64.exe+2AF50: 53 - push rbx Tutorial-x86_64.exe+2AF51: 48 8D 64 24 E0 - lea rsp,[rsp-20] Tutorial-x86_64.exe+2AF56: 48 89 CB - mov rbx,rcx // ---------- INJECTING HERE ----------- Tutorial-x86_64.exe+2AF59: 81 BB 90070000 E8030000 - cmp [rbx+00000790],000003E8 // ---------- DONE INJECTING ---------- Tutorial-x86_64.exe+2AF63: 75 38 - jne 10002AF9D Tutorial-x86_64.exe+2AF65: 48 8B 8B 60070000 - mov rcx,[rbx+00000760] Tutorial-x86_64.exe+2AF6C: BA 01000000 - mov edx,00000001 Tutorial-x86_64.exe+2AF71: 48 8B 83 60070000 - mov rax,[rbx+00000760] Tutorial-x86_64.exe+2AF78: 48 8B 00 - mov rax,[rax] Tutorial-x86_64.exe+2AF7B: FF 90 40040000 - call qword ptr [rax+00000440] Tutorial-x86_64.exe+2AF81: 48 8B 8B 80070000 - mov rcx,[rbx+00000780] Tutorial-x86_64.exe+2AF88: BA 00000000 - mov edx,00000000 Tutorial-x86_64.exe+2AF8D: 48 8B 83 80070000 - mov rax,[rbx+00000780] Tutorial-x86_64.exe+2AF94: 48 8B 00 - mov rax,[rax] }Проверял на x64 туторе.

-

44 минуты назад, vagingameh сказал:

На сколько я знаю в гта все значения xor-ятся на переменную. Доп. задача.

Твои примеры не относятся к noclip. В первую очередь noclip - это проход через любые препятствия ( объекты ). По этому здесь искать нужно проверку коллизии.

Примеры:Скрытый текстИщут ее путем поиска сначала чего-то что связанно с ней. К примеру координаты или hp ( когда урон наносят ) и после изучают код.

-

1

1

-

-

6 часов назад, LIRW сказал:

Я хотел проверить как работает у тебя

Скрытый текст -

19 минут назад, LIRW сказал:

Телепорт по выстрелу..

А не легче Телепорт туда куда смотрит прицел?

-

2 часа назад, Garik66 сказал:

Почитай пока это и ссылки - ТЫК может поможет.

Да там вроде ничего такого нет. Я вот по быстрому накидал консольный калькулятор и вызываю и все на ура и без вылетов. Скорее всего либо что-то не передал либо что-то с стеком. Ну как обычно ручки из попки

-

7 минут назад, Garik66 сказал:

Т ы меня не понял, мне нужно у себя увидеть куда ты прыгаешь.

Скрытый текст

-

1 минуту назад, Garik66 сказал:

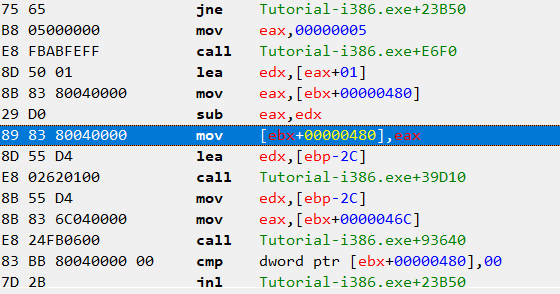

У меня версия СЕ 6.5. У тебя другая и там смещены инструкции.

Смотри первый код ( где я делаю [pHealth] ) это инструкция проверки задания ( cmp [eax+xx],3E8 что-то такое )

А вызываю я функцию которая записывает число в [eax+xx] после вычитания когда жмем Hit Me. -

8 минут назад, Garik66 сказал:

@ReWanetа что ты хотел своим скриптом сделать для туториала? чтобы кнопочка активировалась?

Не.. Это же запись числа ( Health ). Я просто передаю другое число в функцию и все. Без разницы что делаю мне важен сам факт вызова функции.

Видео:

Скрытый текст -

13 минуты назад, Garik66 сказал:

Это для какого шага туториала?

Первый ( когда пост переделал забыл дописать ). Там где 100 hp в 4byte и надо 1000 заморозить. x32 тутор.

13 минуты назад, Garik66 сказал:что у тебя в [pHealth]? (если в другом скрипте объявляешь . то кинь сюда тоже

Скрытый текст[ENABLE] aobscanmodule(Health,Tutorial-i386.exe+23CC3,81xxxxxxxxxxxxxxxxxx75xx8bxxxxxxxxxxb2xx8bxxxxxxxxxx8bxxffxxxxxxxxxx8bxxxxxxxxxxb2xx8bxxxxxxxxxx8bxxffxxxxxxxxxxxxxx00xx00xxxx89) alloc(newmem,$1000,Tutorial-i386.exe+23CC3) label(code) label(return) label(pHealth) globalalloc(pHealth,4) newmem: mov [pHealth],ebx cmp [ebx+00000480],000003E8 mov eax,#9999 code: jmp return pHealth: dd 0 Health: jmp newmem db 90 90 90 90 90 return: registersymbol(Health) registersymbol(pHealth) [DISABLE] Health: db 81 BB 80 04 00 00 E8 03 00 00 unregistersymbol(Health) unregistersymbol(pHealth) dealloc(newmem) dealloc(pHealth) { // ---------- INJECTING HERE ----------- Tutorial-i386.exe+23CC3: 81 BB 80040000 E8030000 - cmp [ebx+00000480],000003E8 // ---------- DONE INJECTING ---------- } -

Только что, Garik66 сказал:

не - не умею.

Это хорошо а то потом бы не отделался!

-

1 минуту назад, Garik66 сказал:

Выпиши себе пред

Если бы мог то выписал ) Так ведь ты можешь!

-

Ребят не много тупости с моей стороны ->

Решил вызывать функцию создания объектов в игре но для начала пошел тренироваться на туторе CE x32. Передаю все вроде-то коротко вот код:

Скрытый текст[ENABLE] aobscanmodule(Health,Tutorial-i386.exe+23CC3,81xxxxxxxxxxxxxxxxxx75xx8bxxxxxxxxxxb2xx8bxxxxxxxxxx8bxxffxxxxxxxxxx8bxxxxxxxxxxb2xx8bxxxxxxxxxx8bxxffxxxxxxxxxxxxxx00xx00xxxx89) alloc(newmem,$1000,Tutorial-i386.exe+23CC3) label(code) label(return) label(pHealth) globalalloc(pHealth,4) newmem: mov [pHealth],ebx cmp [ebx+00000480],000003E8 mov eax,#9999 code: jmp return pHealth: dd 0 Health: jmp newmem db 90 90 90 90 90 return: registersymbol(Health) registersymbol(pHealth) [DISABLE] Health: db 81 BB 80 04 00 00 E8 03 00 00 unregistersymbol(Health) unregistersymbol(pHealth) dealloc(newmem) dealloc(pHealth) { // ---------- INJECTING HERE ----------- Tutorial-i386.exe+23CC3: 81 BB 80040000 E8030000 - cmp [ebx+00000480],000003E8 // ---------- DONE INJECTING ---------- }Сам код:

Скрытый текст[ENABLE] alloc(MyCode,1024) registersymbol(MyCode) CreateThread(MyCode) MyCode: mov eax,#123456 mov ebx,[pHealth] push ebx push eax call 00423B00 ret [DISABLE] unregistersymbol(MyCode) dealloc(mycode)Передаю точно все нужное скрипт активируется число пишется лавеха мутится но тутор дропается через 30-60 секунд. Возможно я что-то не так делаю

?

?

-

Prey

in Для PC игр

1 минуту назад, LIRW сказал:Лень даже менять было..

Можно было просто цвет функции серым сделать а при активации белым.

-

Prey

in Для PC игр

Красный цвет для активации ну как-то не очень в сочетании с светло-серым фоном )

-

3 минуты назад, vagingameh сказал:

Деньги взломаны!

Советую обратить внимание что тема находится в "Платные запросы". Если ты готов поделиться скриптом забесплатно то уточни это пожалуйста ( и добавь таблицу повторно ).

-

7 минут назад, vagingameh сказал:

Так же пишите, какие способы знаете вы!

Способы узнать Key Code клавиши? Гугл..

VK ( virtual code ) - https://msdn.microsoft.com/en-us/library/windows/desktop/dd375731(v=vs.85).aspx

CS ( scan code ) - https://msdn.microsoft.com/en-us/library/aa299374(v=vs.60).aspx -

3 часа назад, SpiritWithim сказал:

игра зависает при включении некоторых опций трейнера версия игры 1.0.3.2

Ну конечно зависает ) Игра то уже не раз обновилась. Мне пока GD не интересен.

-

4 минуты назад, dimakdd сказал:

косяк разработчиков

С чего ты решил что это косяк? Ты выдал перчатки которые надевают на свои руки мотоциклисты? Ими достаточно больно получать. А вот дубинка может быть набита пухом.

![Gamehacklab[RU]](https://gamehacklab.ru/uploads/monthly_2022_06/1_PNG_GHL_64x.png.6d61ef42c3de6821543db4c0243672ae.png)

С наступающим 2018 Новым Годом.

in Общение

Опубликовано

Ох как же долго я хохотал с этой фразы. Ничего не подумай просто я о своем подумал на этой фразе.. думаю @LIRW поймет меня.