Лидеры

Популярный контент

Показан контент с высокой репутацией за 19.03.2019 во всех областях

-

Cheat Engine сервер предназначен для удалённого взлома каких либо приложений, сервер располагается на целевом устройстве, а клиент подключается к нему по IP, после этого становятся доступны почти все функции стандартного Cheat Engine ☺️. Установка Cheat Engine сервера на Android: Особенности использования, написание скрипта:6 баллов

-

Предлагаю видеоурок поиск указателя без отладчика. Прошу не жалеть коментов.5 баллов

-

Возможен бан в игре. Вы используете хак, на свой страх и риск. Перед использованием, ознакомьтесь с ЭТИМ Поддерживаемые ОС: Win7+ (x64) Поддерживаемая версия клиента: (x64) Поддерживаемая версия DirectX DX9, DX11 Поддерживаемые античиты: MRAC Версия от 11.11.20 (Последняя) Undetected ЕСП: Силуеты врагов Силуеты взрывчатки Силуеты капсулы Силуеты пауки Силуеты боссов миссий Аимбот: Супер аимбот Кость - наилучший выбор (простые враги - голова, джаггернаут - рюкзак и т.п.) Аим на турели Аим на пауков Аим на мины Аим на капсулы Аим на боссов Мемхаки: Отдача Точность Беск патроны АнтиАФК Кик с пве и спецопераций (в любой момент) Подсад в любой точке на карте Быстрый нож ПКМ, ЛКМ Без перегрева СЕД Видео: Инструкция: Запускаете игру Внедряете dll Нагибаете Активация/Деактивация хака - клавиша INSERT wfru.rar5 баллов

-

Вот и настало время когда я вернулся снова к этой игре Только теперь уже для нее есть исходный код, который позволит находить всякие функции в разы быстрее и проще На этот раз будем делать карту ресурсов, рисовать ее и загружать прямо в игру Этапы которые этому способствуют 1. Распаковать саму карту из surfaces.pck 2. Достать саму карту, посмотреть каким образом она примерно отображается 3. Узнать координаты респа ресурсов Vec3 на карте 4. Перевести Vec3 игровые в Vec2 картовые 5. Нанести по Vec2 соответствующие иконки 6. Привести все в читаемый формат для игры 7. Запаковать все обратно 1. Распаковка pck этой игры уже не представляется сложностью, и есть довольно много софтов делающее это (Собственно как и упаковка обратно) А значит пункты 1 и 7 не сложны совсем 2. Карта в игре отображается довольно специфическим образом (Незнаю как до этого додумались разработчики, или же это движок сам режет так интересно) В целом картина такая Мировая карта состоит из 88 частей - т.е. 8 столбцов и 11 строк (В свою очередь каждый квадрат тут 1024*1024 пикселя) Из всех этих кусков собирается единая карта, которую можно будет увидеть в игре Формат файла dds, т.е. в итоге мы должны получить карту в 88 dds файлов как в оригинале 3. Координаты респа найти довольно легко, опять же распаковав configs.pck Внутри будет coords_data.txt в котором некоторым списком указаны Vec3 координаты нахождения ресурса / моба и т.п. Структура примерно такая Парсим нужные координаты по ID (Пишем вспомогательный парсер который выдаст c++ массив с Vec3) 3091 - ID, world - фильтрация только для основной карты Ну и достаем Vec3 - x y z координаты 4. Когда есть массив всех этих ресурсов, нужно перевести Vec3 (Т.е. внутриигровое положение в мире, на карту, которая 2D) Тут поможет исходник клиента PW, и метод который рисует стрелочку игрока на карте Вот та самая функция в исходном коде, далее надо ее найти и заменить координаты (т.е. оригинально передаются Vec3 игрока, и вычисляется Х-У для рисования на карте) Ничто не помешает нам подменить эти координаты на те, где находятся ресурсы Vec3 Далее дело техники, и создания хука (Учитывания calling conventions, определения аргументов и т.д.) Имея исходный код не так сложно найти функцию (Правда версия игры немного старее чем этот исходный код) Собственно вот и хук. В цикле перебираем массив который сделали на шарпе путем парсинга файла Выдаем результаты в виде массива (Далее пригодится) Таким образом я получил координаты для 4х видов ресурсов (Больше мне и не нужно. Vec2 координаты) ~320 штук 5. Далее необходимо нанести все это дело на карту. Дабы не скреплять все 88 кусков в каком-нибудь редакторе мне удалось найти (Не без помощи) карту 8*1024 х 11*1024 пикселей. Т.е. точно такую как и нужна Для добавления иконок на общую картину была написана еще одна вспомогательная программа на шарпе, которая грузит общую карту, а потом по координатам ставит маленькую иконку 16х16 по координатам из массива (Скрин выше) Ну соответственно наносим сами иконки на общую карту и сохраняем в jpg. Получаем на выходе карту в 113мб с нанесенными иконками Остается всего 2 пункта, один из которых пустяковый 6. Режем эту общую карту в фотошопе (Качаем фотошоп, да да у меня его не было на этой машине) с помощью инструмента "раскройка" И как раз получаем 88 изображений; 8 столбцов и 11 строк, где каждая картинка по 1024*1024 пикселя. Идеально Остается нерешенным только вопрос конвертации из jpg в dds. Но тут придется только ручками все делать. А также ручками приводить потом названия этих кусочков в вид который на скриншоте №1. (Не смертельно, но долго) Заменяем 88 dds файлов на новые в папке maps 7. Запаковываем все обратно в единый pck файл программой из п1. и проверяем в игре. Все работает. Отлично.. Сама по себе идея не новая, но вот реализации именно внутри игры пока что не видел нигде5 баллов

-

Наверняка многим было интересно как же всё таки работает SpeedHack предоставляемый Cheat Engine, в этом видео рассказывается об этом: Кратко для тех, кто не хочет смотреть:5 баллов

-

Привет. 4 года назад, для шифрованной игры потребовалось написать пользовательский тип данных, и с тех под пользуюсь этой возможностью в случае зашифрованных или просто нестандартных типов данных (например РПГмейкер с их +1 битом). Большая часть видео посвящена не столько самому созданию типа данных — там все просто обычный автоассемблер, сколько работе с ним: автоматическому добавлению для конкретной игры, динамическому изменению используемых данных внутри типа и в конце написание простого скрипта на «луа» используя в нем свой пользовательский тип. Заранее извиняюсь за кашель и скомканность местами - простужен.4 балла

-

Всем доброго дня. Ломал издание от [Медиа-Сервис 2000]. Его можно найти на торрентах. В Steam или Uplay получить не выйдет. Выкладываю здесь поскольку в основной разделе нельзя. Итак: Соберу всё в одном. Ещё редактировал.(пора на проверку) InfiniteHealth: InfiniteAmmo: NoReload: SuperAccuracy:4 балла

-

The Hunter Classic Просмотр файла Запускаем игру.. Запускаем трейнер. Функции: _1. Без перезарядки оружия. _2. Бесконечные патроны. _3. Нет задержки выстрела. _4. Без отдачи оружия. _5. Нет колебания оптического прицела. _6. Умножена кратность оптического прицела в 3 раза от стандарта. Добавил LIRW Добавлено 24.06.2019 Категория Трейнеры для PC игр4 балла

-

4 балла

-

4 балла

-

11 декабря 2019 года форуму Gamehacklab исполнится 10 лет. Это дата первого пользователя форума. Поздравляю всех: активных пользователей, высший состав форума, админов и модеров, старожил, помогаторов, тех кто был на форуме очень давно и перестал заходить. Отдельно @Xipho, @srg91, @partoftheworlD, @Garik66, @LIRW, @SER[G]ANT, @gmz. Извините, если кого-то персонально пропустил. Можно пожелать всем бесконечного энтузиазма на тему поиска сигнатур и значений, сравнении структур и стеков, дизассемблирования и ассемблирования. Энтузиазма в программировании на C++ и WinAPI. Энтузизма в том, чтобы найти универсальное решение при создании любого чита для любой игры. P.S. Для энтузиазма. Подкину идею. Мне нравится видеть, как наборы инструкций можно условно разделить на: математические, логические, ветвления, чтения и записи и другие. При этом математические на мой взгляд наиболее выделяются, т.к. они заставляют в игре всему меняться. Хотя логические инструкции тоже могут что-то менять, но по ощущениям не так явно менять, как математические инструкции. По математическим в основном меняются перемещение камеры и перемещение персонажа и изменяются игровые значения. Можно отдизассемблировать весь игровой код и найти все математические операции и точно некоторые из них связаны с будущими читами. Это всякие добавить, отнять, умножить, разделить. Не думаю, что их будет за тысячу даже, которые именно нужны для читов, а не те которые что-то рассчитывают не понятно что) Если руки дойдут, то возьму IDA да пройдусь по какой-нибудь игре с поиском всех математических инструкций, поставлю на них счетчик срабатывания да прогуляюсь в игре персонажем... Если будет время...4 балла

-

В более-менее приличных онлайн играх, сидят дядьки, которые получают хорошие бабки НЕ за то, чтобы всякие noob'ы обходили их защиту) Соответственно, чтобы быть андетект годами, ты должен быть, как минимум, на одном уровне знаний и опыта с ними. Исходя из твоих пожеланий, ты должен обладать следующими скиллами: начиная от - ты должен свободно читать чужой код (на плюсах, т.к. в основном все движки написаны и пишутся на нём) и при необходимости, быть в состоянии отрефакторить. заканчивая - ты должен хорошо знать OSI, ну или хотя бы TCP/IP, все сопутствующие протоколы, как работают, что происходит на каждом уровне. Владеть акулой на более-менее уровне (фильтровать, разбирать, писать диссекторы, кастомизировать гуи и т.п.). Подтянуть шифрование (хотя бы основные виды), ну и владеть отладчиком + дизассемблером. Очевидно же ?4 балла

-

Для таких случаев есть дампер. Он создает dll-ки, которые помещаются в GameAssembly.dll и открываются в dnSpy. Так же создает скрипты для IDA и GHIDRA. Классная вещь, в общем. Правда там нет реализации функций почти, но, для нас они в принципе и не важны. А для перехвата/вызова и прочей работы хватает всего, что он дает.4 балла

-

Всем уже давно известно как делать Glow Esp, но сегодня мы посмотрим на проблемы, которые возникли при написании этого чита, для менее популярных игр, таких как Left 4 Dead 2. В погоне за оптимизацией, отрисовка обводки происходит не постоянно, как например, это было в Sniper Elite 4. В Left 4 Dead 2 существует Glow Manager, который пуст. Да-да, если же в CS:GO структура заполнена указателями на свойства подсветки всех сущностей, то здесь же вообще ничего нет. А значит, простым изменением “выключателя” включающего подсветку тут не обойтись. Для начала найдем указатель на Glow Manager, для этого найдем виртуальную таблицу класса CGlowManager и перейдем по второй виртуальной функции, в ней мы увидим глобальную переменную в которую пишется указатель на структуру Glow Manager. Теперь необходимо найти функцию, обновляющую отрисовку обводки, в той же виртуальной таблице, под 5 индексом можно её найти. игнорируя nullbytes в таблице. Адрес потребуется для дальнейшего исследования алгоритма работы функции, чтобы c помощью подмены некоторых значений, заставить работать обводку на нас. После восстановления функции, можем продолжать. Итак, на этом этапе необходимо понять, что нам потребуется в дальнейшем. Начнем по порядку, итак, под 1 пунктом мы видим, что свойства обводки берутся из массива с сущностями. Далее, 2-й пункт, на котором держится вся работа функции, необходимо точно указывать количество подсвечиваемых сущностей, а как мы видели из первого пункта, что индекс указывает на структуру сущности, из-за чего если укажем значение меньше, чем находится указателей в pEntityArray, то часть из них обводится не будет, если больше, получим исключение Access Violation и вылет из игры. Как собрать смещения из функций уже не будем обсуждать, раз статья в разделе для взрослых. Имея все необходимое, можно подумать как код будет работать. { // Для начала выделим память в размере 128 байт, этого будет достаточно, движок все равно не сможет рисовать больше 32 сущностей. auto argh = VirtualAllocEx(this->m_hProcess, 0, 128, MEM_RESERVE | MEM_COMMIT, PAGE_READWRITE); auto item = 0; this->m_writeMemory<DWORD, int>(this->m_hProcess, GlowManager + 0x18, item); // Далее, запишем адрес выделенной памяти в структуру CGlowManager по смещению 0xC. this->m_writeMemory<DWORD, DWORD>(this->m_hProcess, GlowManager + 0xC, reinterpret_cast<DWORD>(argh)); for (auto i = 0; i <= 4096; i++) { auto entity = this->m_readMemory<DWORD, DWORD>(this->m_hProcess, EntityList + this->m_getHiddenStruct(i) * 8); auto pClassID = this->m_readMemory<DWORD, DWORD>(this->m_hProcess, entity, {0x8, 0x4, 0x1, 0x14}); if (entity) { // Отфильтруем сущности по классу Infected if (pClassID == Infected) { // Теперь необходимо получить смещение на свойства обводки auto t = entity + 0x278; // Заполняем структуру свойств, цветом, состоянием и включаем все this->m_writeMemory<DWORD, int>(this->m_hProcess, entity + 0x278 + 0x4, state); this->m_writeMemory<DWORD, int>(this->m_hProcess, entity + 0x278 + 0x10, activator); this->m_writeMemory<DWORD, float>(this->m_hProcess, entity + 0x278 + 0x18, color[0]); this->m_writeMemory<DWORD, float>(this->m_hProcess, entity + 0x278 + 0x18 + 0x4, color[1]); this->m_writeMemory<DWORD, float>(this->m_hProcess, entity + 0x278 + 0x18 + 0x8, color[2]); this->m_writeMemory<DWORD, int>(this->m_hProcess, entity + 0x278 + 0x28, activator); //Поместим адрес свойств в argh и прибавим к количеству предметов в структуре 1 WriteProcessMemory(this->m_hProcess, static_cast<DWORD*>(argh) + item, &t, sizeof t, 0); item++; } } } } //И после того, как все циклы закончили свою работу, запишем количество сущностей в CGlowManager this->m_writeMemory<DWORD, int>(this->m_hProcess, GlowManager + 0x18, item); Запускаем, и хоба как два байта обнулить. Таким образом можно подсвечивать абсолютно любые предметы на локации. Возможно, после статьи по спавну предметов в TES Skyrim доберемся до Sniper Elite 4, вот в этой игре подсветка работает не так просто, и очень интересно, исследовать её было одно удовольствие.4 балла

-

4 балла

-

Risk Of Rain 2 Просмотр файла Трейнер для Risk Of Rain 2. Использование: Открыть игру, начать игру, инжектнуть DLL, отметить флажок In Game, менять что душе угодно. При выключенном флажке "Write in field's" будет читать из игры, при включенном - писать в неё. Функционал: Управление параметрами камеры Управление параметрами персонажа Убийство курсором ( на боссах лучше не использовать, портал застревает на 99%) Взлом денег. ВНИМАНИЕ! Не запускайте чит до того, как зайдете в игру, иначе получите краш. Так же для корректной работы после смены уровня (после прохождения телепорта) нужно выключить и включить чит обратно. Для того, чтобы ввести значение, не указанное в границах поля, нужно нажать CTRL+клик по значению, которое хотите ввести. (Осторожно, может привести к вылету) Переключение между вкладками чита SHIFT+TAB Не тестировалось в мультиплеере и в стим версии. Актуально на репаке от хатаба. Спасибо за внимание и приятной игры! Добавил KRYPTOPUNK Добавлено 22.08.2020 Категория Трейнеры для PC игр4 балла

-

Доброе время суток форумчане, предлагаю урок как найти фильтр с возможностью отсеивания. Наверное многие из нас не могли долго найти фильтр из анализа данных структур. И возможно даже ругали Дарк Байта что он не додумался дать инструмент отсеивания не нужных смещений. Но после этой статьи вам за это захочется за такие мысли, попросить у него прощение, Потому что этот инструмент у него есть. Болеее того он был всегда, просто мы не когда его не видели. И так приступим на примере игры Saints Row The Third. И так нам надо найти здоровье, и мы хотим чтоб и игрок и его банда были бессмертные, а врагам когда надо сделать быстрое убийство. Ну разумеется надо найти с начало адрес игрока, и вот мы нашли адрес как искать я не буду рассказывать и в сети и в уроках Руслана эта информация есть. И так нашли адрес Далее нам разумеется надо поставить бряк Когда вышли инструкции нужную добавляем в список кодов, для того чтоб все действия были всегда из одной инструкции Именно из этого кода открываем инструмент найти адреса которые читают из этой инструкции Открылосиь окно в которм будут адреса игрока и банды, надо какими нибудь действиями изменить своё здоровье, ( нарватся нане приятности) издоровье банды, (немного пакоцать братву) Выбираем адреса игрока и банды в инструменте ге надпись найти совпадения между адресами, и отмечаем как группа 1 С остальными адресами предварительно выделив все остальные делаем то же самое только отмечаем как группа 2 И наконец в том же инструменте отмечаем поиск совпадений Выйдет окно с выбором регистров, тут надо внимательней отнестися с выбором правильного, наш адрес в инструкции ECX имено там и надо делать двойной клик. Далее откроется окно в котором надо сделать предварительно настройки Настройки выставляем такие ка на следующем скриншоте После того ка нажали поиск, в следующем окне сохраняем со своим именем Перезапускаем игру сново находим адрес и те же действия до следующего окна в котором делаем предваритетельно те же настройки Жмем открыть, после загрузки первого поиска, жмём отсев,.повторяем эти действия до тех пор, пока не заметите что количество адресов со смещением не изменяются, а дальше метод тыка, куда не ткни смещение рабочее. Буду рад если кому эта статья помогла.4 балла

-

resident evil 2 remake Просмотр файла Использование: Запускаем сначала игру, а в главном меню игры (либо в уже начатой)запускаем трейнер (.cpl) Функции: 1. > Бесконечная жизнь. 2. > Без перезарядки оружия. 3. > Бесконечные патроны. 4. > Бесконечные гранаты. 5. > Точность оружия. 6. > Без отдачи оружия. 7. > Урон оружия множен в 800 раз. 8. > Скорострельность оружия. 9. > Максимальный размер сумки. 10. > Разблокировать оружие. 11. > Универсальный предмет. 12. > Бесконечное время. Добавил LIRW Добавлено 14.02.2020 Категория Трейнеры для PC игр4 балла

-

Доброго времени суток форумчане. Предлагаю свой вариант создания трейнера с чекбоксами. Большое спасибо за помощь в луа, пользователям, imaginary, MasterGH, и LIRW ссылка на архив Здесь , ссылка на видео как этим пользоваться. Просьба оставить комментарий, что вы об этом думаете.4 балла

-

Описание: Dungeon Lords v_1.5 + 22 Сделано на СЕ 6.6 использование: Запускаем трейнер Запускаем игру Нажимаем клавишу нужной функции (игра не любит сворачивания, по этому запоминаем, записываем, или распечатываем. Совпадающие клавиши с трейнером переназначить, или отключить) Numpad 1 - Беск жизнь, кислород, нет отравления ядом. Numpad 2 - Нет урона любой магией (для включения зайти и выйти из инвентаря) Numpad 3 - убийство с одного удара Numpad 4 - Нет износа доспехов. Numpad 5 - беск. кристалы, зелье, магич.заряды Numpad 6 - очки не менее 10000000 Numpad 7 - беск замедление игры (для включения используем кристал, или зелье времени) Numpad 8 - увеличение скорости игры (для включения используем кристал, или зелье времени) Numpad 9 - беск. защита от огоня, льда Numpad 0 - меньше демонов,демоны не спавнятся . (только те, что есть в локации остаются) U;I;O;P - время суток (соответствует указанным значениям) Numpad / - опыт плюс 2500 Numpad * - опыт плюс 100000 Numpad - - очки + 50000 Numpad + - Деньги + 50000 Home - быстрый уровень скилов = 10 (одно нажатие при распределении) End - быстр. уровень характ -к = 100 (одно нажатие при распределении) PgUp - добавляет полезные -хорошие вещи PgDn - не закрываются двери с таймером. Так же останавливает платформы в бассейне с кислотой. З.Ы. В архиве присутствуют файлы для замены дефолтных маркера игрока, стрелки компаса и изменения цвета отсчёта вскрытия замков. ReadMe присутствует. Treyner&Mod.rar4 балла

-

Случилось мне столкнуться с ситуацией, что есть "лёгкий" способ сделать очень интересные изменения в процессе, просто подменив URL адрес запроса, или ответ, получив при этом совсем другой результат, так появилась эта программа ?. Не работает на Windows 8 и 10 А вот и описание.. Программа URL drafter Основные функции: Отслеживание URL запросов программы: Позволяет отслеживать и логировать все передаваемые программой URL запросы. Это позволяет получить прямые ссылки на скачивание или просмотр файлов / информации которая запрашивается процессом. Например - htmp файл с параметрами, или 3ds модель, что угодно. Создание фильтров подмены: Позволяет создать фильтр, указав в нём полный запрос от программы, управлять его состоянием, сохранять файлы со списком фильтров, загружать эти файлы. Таким образом можно сделать много файлов для разных функций и загружать их когда нужно. Фильтр позволяет заменить URL запрос на свой, таким образом можно подменить файл, или что либо ещё необходимое процессу. Файл можно положить на свой локальный сервер (localhost), или туда куда удобно. Нужно учитывать что не все файлообменники отдадут файл по прямому запросу от не авторизованного пользователя (процесса). Побочные функции: Просмотр всех процессов в системе - их id и имени. Просмотр загруженных в процесс модулей. Команды программы можно посмотреть введя "help". Все команды могут принимать аргументы сразу, или по порядку. Например ввести "connect 3442" или сначала "connect" а потом "3442" это одно и тоже. Программа создаёт файлы в директории которой лежит, если не будет указан полный путь, потому лучше поместить файл в папку. Версия 32 бит: URLdrafter x32.exe Создание фильтра: *Удобнее создавать фильтры через файл Для создания фильтра нужно прописать "fcreate (название фильтра) (номер активности 1/0) (что найти) (на что заменить)" Название - может быть абсолютно любым. Номер активности - включён ли фильтр, позже можно изменить командой "fenable" Что найти - полная URL ссылка, без http, в таком виде как выводит программа. На что заменить - полная URL ссылка без http которой будет заменена найденная ссылка Пример: В файле фильтр выглядит вот так: ,1,WeaponModel,localhost/map.eax,abz/online.html, фильтры разделяются пробелом или переходом на новую строку, запятые обязательны в начале и в конце. *Фильтры работают только если включен перехват URl . Краткое руководство, если что то не понятно: Примеры использования фильтров на разных приложениях (НЕ будет пополняться): Небольшое видео работы: *Это консольное приложение написанное на C++. *Пока доступна только 32 битная версия, соответственно открывать 64 битные процессы ей не получится. 64 битная НЕ выйдет в ближайшее время. *Распространение разрешено с указанием данного форума как источника и авторства (хотя в программе всё указано).4 балла

-

4 балла

-

Ну так если все это знают, значит, ты спокойно можно и всё остальное взломать, не вижу проблем. Потому что всё остальное взламывается точно по тем же принципам, что показаны в видео. Помощь - это когда ты пытаешься, не получается, и тебе помогают. А когда ты просишь записать весь процесс, чтобы тебе не пришлось думать собственной головой - это не помощь, это взлом за тебя. Не нужно заниматься подменой понятий. Когда мы беремся взламывать очередную игру, мы тоже не знаем, как ее взламывать. Работа головой, изучение кода игры и вот это вот всё даёт понимание. Что мешает тебе пойти тем же путем, тем более, что видосы на нашем канале аж для детей 10 лет? А мы и не претендуем на то, чтобы быть кому-то нужными. Наш ресурс существует с целью помочь преодолеть трудности тем, кто взламывает самостоятельно, и дать готовые решения в виде трейнеров тем, кто просто хочет пройти игру без напрягов.3 балла

-

Версия Steam

714 раза скачали

Использование: Запускаем сначала игру, а в главном меню игры (либо в уже начатой) запускаем трейнер Функции: Бесконечная жизнь Супер скорость Без перезарядки оружия Бесконечные патроны Без шатания оптического прицела Увеличенный зум оптики Точность оружия Без отдачи оружия Убийство с одного выстрела Бесконечный вес Добавить время Невидимость3 балла -

3 балла

-

3 балла

-

Версия Rip - FLT

462 раза скачали

Использование: Запускаем сначала игру, а в главном меню игры (либо в уже начатой) запускаем трейнер Функции: Бесконечная жизнь Без перезарядки оружия Бесконечные патроны Бесконечные гранаты Бесконечные мины Бесконечные медпрепараты Бесконечный воздух Без отдачи оружия Максимальная точность снайперского выстрела Без колебания прицела Увеличенный маcштаб прицела Бесплатный магазин Супер прыжок3 балла -

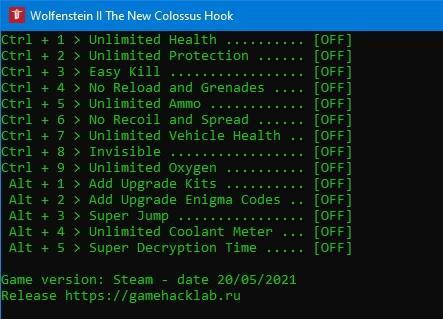

Версия Steam ver. 21/05/2021

93 раза скачали

Использование: Запускаем сначала игру, а в главном меню игры (либо в уже начатой) запускаем трейнер. Функции: Бессмертие Бесконечный щит Легкие убийства Без перезарядки оружия и гранаты Бесконечные патроны Без отдачи оружия и точность Нет урона транспорту Невидимость Бесконечный кислород (под водой) Добавить компоненты для обновления оружия Добавить коды энигмы Супер прыжок Бесконечное охлаждение костюма Больше времени на расшифровку кодов Ps: Для добавления материалов или кодов, заходим в меню обновления оружия и там нажимаем клавиши.3 балла -

3 балла

-

Saints Row.The Third Просмотр файла Описание: В архиве 2 файла, для DX11 и для DX9 Функции: 1) Бесконечное здоровье 2) Бесконечные боеприпасы (Взломанный чит код разработчиков) 3) Без перезарядки (Взломанный чит код разработчиков) 4) Без перегрева 5) Бесконечная выносливость (Взломанный чит код разработчиков) 6) Убийство с одного выстрела (Взломанный чит код разработчиков) 7) Супер взрывы (Взломанный чит код разработчиков) взрывы с многократно увеличенной силой, граната уничтожает даже танк 8 ) Неуязвимая машина (Изломанный чит код разработчиков) Машине не страшны не какие повреждения, пока в ней находится игрок 9) Машина таран (Взломанный чит код разработчиков) Машина сбивает другие автомобили в которые врезается 10) Автомобиль танк (Изломанный чит код разработчиков) Машина давит другие автомобиле если они не больше габаритами от машины игрока 11) Бесконечные деньги 12) Максимальный ранг 13) Нет преследования бандами ( нападать иногда будут но не будут преследовать так как дурная слава на банды будет на нуле) 14) Нет приследования полиции ( нападать иногда будут но не будут преследовать так как дурная слава на полицию будет на нуле) 15) Мёртвые улетают на небо (Взломанный чит код разработчиков) в прямом смысле 16) Мёртвые взрываются (Взломанный чит код разработчиков) Собственно не взрываются, скорее лопаются, оставляя много крови 17) Осечки игрока (Взломанный чит код разработчиков) Не советую включать, игрок падает натыкаясь на любое препятствии, как в миссии мошейнечество 18) Пьяные пешеходы (Взломанный чит код разработчиков) без комментариев 19) супер святые (Взломанный чит код разработчиков) собственно не понял что делает этот чит но он есть в телефоне в разделе чит коды 20) Замедление времени ( помогает в миссиях где не успеваешь) 21) Везде зомби (Взломанный чит код разработчиков) по городу ходят зомби 22) Везде талисманы (Взломанный чит код разработчиков) по городу ходят талисманы 23) Везде сутенёры и шлюхи (взломанный чит код разработчиков) по городу ходят сутенёры и шлюхи 24) Нормальные Пешеходы (возвращает нормальных пешеходов после включения одного из трёх читов с выше Функции Теле порта 25) Сохранить координаты 26) Переместится по сохранённым координатам Добавил LIRW Добавлено 03.04.2021 Категория Трейнеры для PC игр3 балла

-

Ух, прям как будто в Херасиме при бомбардировке побывал. Благо свинцовые трусы я не забыл надеть. Столько написал, но ничего не сделал. Не надо так! Сам же сказал, у тебя проблема с игрой на движке UE 4.****. Никаких уточнений. PS Не надо не разобравшись в ситуации начинать бомбить. Меня это не задело (практически пофиг). PS 2 Всем макарошек с котлетками! PS 3 @Partizan Очень мешает. Поэтому девушки меня и любят)3 балла

-

Нашел прицел. Там за него отвечает одна инструкция. SuperAccuracy:3 балла

-

Shadow Harvest - Phantom Ops +18 Просмотр файла Игра название: Shadow Harvest - Phantom Ops Данные об игре на которой делался трейнер: Трейнер -видео Описание функций: Numpad_1 - Inf.Health (Беск. жизнь) Numpad_2 - No_Reload (без перезарядки) входят следующие функции: а) - No_Reload - Без перезарядки б) - NightVision - Беск. режим ночного видения в) - Addit.Ability - Беск. режим доп. способности г) - NoFire - пламягаситель (нет пламени оружия) д) - Accuracy - Точность е) - No_Reload_Claws - Без перезарядки когти ё) - Inf.Grenades - Беск. гранаты Numpad_3 - No_Alarm_Mira - нет тревоги Мира Numpad_4 - NoAlarm_Alvares - нет тревоги Альварес Numpad_5 - Inf.HealthVenicle (объединено) а) - Inf.HealthAuto - Беск. здоровье машины б) - Inf.Heal(БВХ) - робот в) - NoOverCheat - нет перегрева пулемёта Numpad_6 - AutoVzlom - автовзлом замков, установки динамита.) Numpad_7 - Blinds_Open - открытая створка жалюзей Опциональные функции: (кому не нужны в функции "No_Reload" пункты "Б-Ё") Numpad_8 - Inf.AllAmmo - Беск. боезапас Numpad_9 - No_Reload - Без перезарядки Numpad_0 - Addit.Ability - Беск. доп. способность Numpad_/ - No_Alarm - Не появляется индикатор тревоги и быстрый сброс подозрения Page_Down - Game_Speed x0.5 - скорость игры уменьшается в 2 раза End - Game_Speed x1 - нормальная скорость игры Page_Up - Game_Speed x2 - скорость игры увеличивается в 2 раза Up_Arrow - ZoomOutCamera -отдалить камеру от ГГ. Функции для прикола: Numpad_- - ГГ. карлик Numpad_* - ГГ. норм Numpad_+ - ГГ. великан подробное описание в архиве Всем приятной игры! Если не заморачиваться на графике.., мне игра понравилась..? Добавил SerVick Добавлено 04.03.2021 Категория Трейнеры для PC игр3 балла

-

Я решил рассмотреть три новые функции: Пользовательские типы данных в hex-окне Фильтр на окне определения адресов Поиск данных в окне Tracer 1. Пользовательские тип данных в hex-окне Пример как сделать: Фильтр на окне определения адресов 3. Поиск данных в окне Tracer Обычный поиск, как на прошлых скринах Примеры Ну и более интересная версия перебора и одновременного выделения записей. Здесь нужно открыть окно "Трейсера" и рядом в Lua окне писать свои условия в функции "Compare()", "PrintData()", Selected() Документация Для вывода referencedBytes из трейслога можно использовать byteTableToDword(referencedBytes) (смотрим документации выше) получая из TfrmTracer.Entry[index].referencedBytes или в строке поиска у Трейслога вбить byteTableToDword(referencedBytes) > 0 and print(string.format("0x%08X - 0x%08X", RIP, byteTableToDword(referencedBytes))) == 1 Практическое применение Больше всего могут интересовать реальные практические примеры. Если будет время, желание может быть сделаю, а так просто общий обзор.3 балла

-

Рабочая версия трейнера, включающая в себя функционал: Управление параметрами камеры, Управление параметрами персонажа, Накрутка денег. Использование: Войти в игру, (где будет сам геймплей), инжектнуть длл, включить чит, отметить галочку "Write in field's", играть. ВНИМАНИЕ! Не запускайте чит до того, как зайдете в игру, иначе получите краш. Так же для корректной работы после смены уровня (после прохождения телепорта) нужно выключить и включить чит обратно. Для того, чтобы ввести значение, не указанное в границах поля, нужно нажать CTRL+клик по значению, которое хотите ввести. (Осторожно, может привести к вылету) Не тестировалось в мультиплеере и в стим версии. Актуально на репаке от хатаба. Спасибо за внимание и приятной игры! screenshot: download link: for english speaking users: ((администрация, дайте возможность на сайт файлы заливать, ну пожаааалуйста :з))3 балла

-

Lineage II Lineage2 LINDVIOR download - https://yadi.sk/d/zJiLykepzyn6LwRevision: 531 LANG:EN L2exe + Engine.dll unpacked themida clean 100% [ unpacked - AlisaCodeDragon ] [ NOGG off game guard ][ off FROST MODULE ][ patched ] [ KILL AwesomiumProcess ] <------------------------------------------> !!! ATTENTION !!! Start Game - Use l2exe ! Start DevMode - Use L2_DEV.bat ! <------------------------------------------> TEST GAME - ( don't cry it's a game ) ⭐LEGENDARY⭐REVERSECODE-TEAM⭐3 балла

-

Тип: Пиратка Версия игры: 1.2.8 Файл для патча: SH-Win64-Shipping.exe Бессмертие... 00416EEA: 85 81 Вечная выносливость... 0048B45A: 92 90 00423920: 2C 1E Вечный воздух... 004851EB: 74 EB Вечные патроны... 004DFC8B: FF D9 004DFC8C: 8F 87 Вечная прочность оружия... 00462F39: 5D 5F Вечный УФ-Фонарь... 003F6343: 5D 5F Вечные деньги... 00438E94: CF CA Нет потребности к еде... 00480C8B: 85 81 Нет потребности к воде... 0048E1B9: 85 81 Нет стресса... 0048C4F7: 1F 00 0048C4FD: CE CB Температура всегда нормальная... 0048D855: 76 EB 0048D856: 50 4E Нет веса в рюкзаке... 0045CC8B: 47 41 Без дисперсная скорострельность... 004DEB20: 75 EB Авто-Скорострельность... 003EF5F4: 10 00 004DEB59: 01 00 Высокие прыжки... 011FF0B7: 81 86 011FF0B8: 34 54 011FF0B9: 04 FC 011FF0BA: 00 FF 011FF0BB: 00 FF 011FF0BE: 00 C8 011FF0BF: 00 44 Доступны все навыки, умения и знания... 0047301D: 7E EB 00473381: 8B 02 00473382: 83 05 00473383: 0C F2 00473384: 01 0C 00473398: 8B 02 00473399: 83 05 0047339A: 10 1B 0047339B: 01 0A 004733AA: 8B 02 004733AB: 83 05 004733AC: 14 773 балла

-

Трейнер Death to Spies+11 (версия игры не известно, нигде не нашёл. Похоже 1.0) Требуется: установленный Cheat Engine не ниже 6.7 Описание: Numpad1 - Режим Бога (ничем не убиваем) Numpad2 - Без перезарядки (Патроны не расходуются) Numpad3 - Без движения (снайп. прицел не болтается) Numpad4 - Призрак (полностью не детектится, так же не видимо становится поднятое тело, можно нести куда подальше, или прятать враги не будут видеть) Numpad5 - Заморозить врагов (враги стоят не подвижно) Numpad6 - Беск. хлороформ Numpad7 - Беск. предметы (на базе при наборе, если у вас есть 1 предмет, а на базе его нет положите свой и снова заберите на базе станет 5 беск. предметов) Numpad8 - Беск. время в миссиях Numpad9 - Беск. фотоплёнка Numpad0 - Нормальный режим (враги вас видят и стреляют) Numpad/ - Быстрый взлом (нажимаем на один раз меньше, последний шплинт открываем честно, если набрали ровно по шплинтам, или больше замок не откроется, выходим из взлома и набираем по новой на один меньше чем шплинтов.) Фунции: 4, 5 и 0. Вклчаются по одной, предварительно отключив включенную до этого функцию. Smersh+11M.EXE3 балла

-

Информация: (Дню защитников отечества посвящается...) Три богатыря. Год выпуска: 2008 Жанр: Arcade, 3D, 3rd Person Платформа: PC Разработчик: Cats Who Play Издатель: Новый Диск Язык интерфейса: RU Язык озвучки: RU Тип издания: Репак Версия игры: 1.0.1.1 [CENSORED] Требуется: Cheat Engine не ниже версии 6.7 Описание: Numpad1 - Беск. здоровье и стамина Numpad2 - 2ая скорость (увеличение скорости управляемого персонажа) Numpad3 - 3ая скорость (ещё быстрее скорость) Numpad4 - Замедление времени (кроме управляемого перса) Numpad5 - Нормально время Numpad6 - Беск. предметы (в инвентаре должно быть не менее 2 -х предметов) Numpad7 - Мгновенное увеличение предметов до 990 в окне использования (будьте внимательны в окошке не должно быть квестового предмета, ничего страшного... не будет, просто тоже будет 990) Numpad8 - 1 предмет (если сделали много квестовых , чтоб не таскать всю игру. Включить не позже чем перед сдачей квеста) Numpad9 - Беск. время бонуса Numpad0 - Нормальная скорость ГГ Numpad/ - Опыт + 1000 Numpad* - Беск. очки навыков Numpad- - Нет плохого эфекта от зелий (размытие, затемнение и т.д.) Numpad+ - Включает несколько бонусов (которые открыты) сразу без выпивания зелий... FairyTalesThreeHeroes+14M.EXE3 балла

-

Half-Life 2 Update Просмотр файла Использование: Запускаем сначала игру, а в главном меню игры (либо в уже начатой)запускаем трейнер (.cpl) Функции: 1. > Бессмертие. 2. > Бесконечная броня. 3. > Бесконечный фонарь. 4. > Точность оружия. 5. > Без отдачи оружия. 6. > Бесконечные патроны. 7. > Гравитация - подобие супер прыжка. Добавил LIRW Добавлено 22.02.2020 Категория Трейнеры для PC игр3 балла

-

Версия Steam 14.02.2020

95 раз скачали

Использование: Запускаем сначала игру, а в главном меню игры (либо в уже начатой)запускаем трейнер (.cpl) Функции: 1. > Бесконечная жизнь. 2. > Без перезарядки оружия. 3. > Бесконечные патроны. 4. > Бесконечные гранаты. 5. > Точность оружия. 6. > Без отдачи оружия. 7. > Урон оружия множен в 800 раз. 8. > Скорострельность оружия. 9. > Максимальный размер сумки. 10. > Разблокировать оружие. 11. > Универсальный предмет. 12. > Бесконечное время.3 балла -

Sniper Elite 3 Просмотр файла Использование: Запускаем сначала игру, а в главном меню игры (либо в уже начатой)запускаем трейнер (.cpl) Клавиши на функции парные.Зажимаем insert и жмем нужную клавишу на панели трейнера. Трейнер именно для обновленной версии игры от 3 октября 2019 Функции: 1. > Бесконечная жизнь. 2. > Сердцебиение норм. 3. > Увеличенная кратность оптического прицела. 4. > Без влияния расстояния на выстрел снайперского оружия. 5. > Без колебания оптического прицела. 6. > Без перезарядки оружия. 7. > Бесконечные патроны. 8. > Бесконечные гаджеты. (если они есть в инвентаре) 9. > Точность оружия (пистолеты-автоматы) 10. > Без задержки выстрела. 11. > Без отдачи снайперской винтовки. 12. > Убийство с одного выстрела. 13. > Неограниченная дистанция выстрела. 14. > Увеличенное приближение на пистолете. 15. > Показать врагов. 16. > Скрыть врагов. Добавил LIRW Добавлено 11/08/19 Категория Трейнеры для PC игр3 балла

-

В таблице поиска есть колонки ссылающиеся на название Lua перменных: "value" и "previousvalue" А что можно делать? Сравнивать текущее и предыдущие значения вместе или по отдельности, в том числе на разных вкладках CE Примеры: value == 65 value == 0x65 (или поставить галку hex) value ~= 65 (или поставить галку not) Можно и такое сравнение сделать после поиска неизвестного используя математические функции: math.abs(value - previousvalue) < 10 Можно делать различные комбинации: and (логическое И). or (логическое ИЛИ). not (логическое НЕ). + (сложение); - (вычитание); * (умножение); / (деление); ^ (возведение в степень); % (остаток от деления). == (равно); ~= (не равно); < (меньше); > (больше); <= (меньше или равно); >= (больше или равно). Что на счет xor? Можно написать функцию xor Пишем глобальную функцию сначала: function BitXOR(a,b)--Bitwise xor local p,c=1,0 while a>0 and b>0 do local ra,rb=a%2,b%2 if ra~=rb then c=c+p end a,b,p=(a-ra)/2,(b-rb)/2,p*2 end if a<b then a=b end while a>0 do local ra=a%2 if ra>0 then c=c+p end a,p=(a-ra)/2,p*2 end return c end А потом применяем даже отдельные функции как в этом примере "value > 0 and BitXOR(value, 100) " А может быть я хочу только 100 первых результатов CheckCount100() and value > 0 and BitXOR(value, 50) Также хочу добавить те адреса, которые предположительно являются указателями getAddressSafe('['..value..']')~=nil Или наоборот не являются указателями getAddressSafe('['..value..']')==nil Еще можно попробовать добавить 50 красных и 50 синих указателей в таблицу CE, но это уже задание кому интересно. Можно в теории сравнивать адреса со значениями известных адресов и даже с известными указателями, с метками. Но поиск может затянуться, если адресов очень много. Можно попробовать указать условие, что значение адреса должно находиться в X структуре или в её вероятных указателях. Или попробовать оставить только одинаковые значения адресов, т.е. повторяющихся более 1 раза. Или попробовать искать только те адреса, к которым применимы сразу несколько условий чтобы не кликать их постоянно: (изменилось) И (больше 0) И (меньше 10000) (не изменилось) И (больше 0) И (меньше 10000)3 балла

-

Подключение к питону происходит с помощью: import idc import idautils import idaapi У меня есть наработки некоторые, возможно что-то пригодится. В выводе получим Надо будет поправить пару строк, чтобы выводилась не функция целиком, а как при трассировке: for j in [i for i in self.range_reverse(current_function.endEA, current_function.startEA)]: Если нужно, вечером могу поискать, где-то был код для постройки графов.3 балла

-

Тип: Лицензия Версия игры: 1.0 rc4 Файл для патча: game64.dll Неуязвимость... 001C046B: 85 89 Вечный воздух... 001FB263: 84 89 Вечная магия... 001C659A: 29 39 Вечные деньги... 0032764C: 89 39 Высокие прыжки... 001BCBE6: 8B 893 балла

-

Здравствуйте, форумчане! ? Хочу приветствовать свой первый тренере. Функции имеющиеся в нем: +300 солнышка с солнышка Не тратятся солнце Бесконечные HP растений Бесконечные HP зомби One hit kill without armor (Убийство с одного выстрела) One hit kill with armor(Убийство с одного выстрела в броне использовать только с 5 пунктом Fast place (Сажать растения без перезарядки) Get 100 silver (140 gold) (Получить 100 серебряных с одной монеты(или 140 золотых)) Download Trainer P.S Я лишился тренерской девственницы только сегодня ? Прошу отнестись с пониманием. Укажите пожалуйста на недочеты и что можно было бы добавить. С уважение Jeffi.3 балла

-

Эта программа полезна тем кто: Хотят поиграть в новые игры, но возможности приобрести самые современные устройства для этого нету Хотят увеличить разрешение в какой либо игре, выше системного - аналог сглаживания Хотят развернуть на весь экран приложение, которое это не поддерживает Описание: Программа позволяет изменять разрешение на заданное пользователем и растягивать окно на весь экран, пока работает определённый процесс. Например, таким образом можно оптимизировать игру, (уменьшив разрешение), растянуть на весь экран и тому подобное. История: В некоторых играх, например в Watch Dogs 2, есть такая настройка - качество разрешения. Изменяя её, можно уменьшить качество выводимого на экран изображения, и очень сильно увеличить fps. К сожалению далеко не все разработчики делают такую настройку, и мне захотелось создать такую программу, которая будет делать тоже самое, но с любой игрой. Инструкция: При первом запуске программа создаст в своей папке (там где лежит exe) файл games.ini, в нём будет 2 строчки заполненные для примера. Все команды программы и инструкцию можно узнать в ней, написав help. Файл нужно заполнять вот так: Название_процесса.exe Xразрешение Yразрешение Пример: witcher3.exe 800 600 terraria.exe 640 480 Каждая игра должна начинаться с новой строки, расстояние между элементами должно быть один пробел. Если игра имеет права админинстратора, то программа тоже должна быть запущена с такими правами. После запуска программа сразу начинает работать, если файл заполнен правильно, остаётся только запустить игру. После запуска игры разрешение изменится, окно игры разместится под размер экрана, после закрытия игры разрешение будет восстановлено, игру лучше всего запускать в оконном режиме без рамки. потому что некоторые игры в полноэкранном режиме принудительно пытаются поставить своё разрешение, если программа не сможет переспорить игру в таком случае, она об этом сообщит Если возникают проблемы с узнаванием названия процесса игры, можно посмотреть все активные процессы и процессы использующие DirectX с помощью команды show Если написало что игра запущена и разрешение, но оно не изменилось, значит это разрешение не подходит к вашему монитору, монитор не поддерживает любые разрешения, потому например 274 x 367 может и не сработать. Используйте правильные разрешения, например если хотите получить разрешение 2/3 от своего, разделите X и Y своего разрешения на 3, умножьте на 2 - такое вероятней всего будет записано. Эксперементируйте, или посмотрите таблицу поддерживаемых разрешений для вашего монитора с помощью команды list. Если в названии процесса используются пробелы, пишите его в кавычках, например: "For See.exe" 800 600 Файл: 64 бит: ResFitter x64.exe 32 бит: ResFitter x32.exe3 балла

-

Репак: Xatab Версия игры: 1.0u1 Файл для патча: deadspace2.exe Непобедимость... 00492189: 75 79 Вечный стазис... 00B55192: 0E 0B Вечный воздух... 00495CD1: 74 79 Вечные оружия... 009BA28B: 74 78 Вечные узлы для верстака... 004A4F5B: 48 90 Вечные кредиты... 009CCF7F: 2B 3B Вечное время на взлом... 00788EA2: 76 78 Яростная стрельба... 009A76F8: 76 79 Враги не атакуют... 00B600D9: 74 793 балла

-

Репак: GOG Версия игры: 1.0.0.222 Файл для патча: Dead Space.exe Непобедимость... 0012B1C1: 75 79 Вечный стазис... 0012734B: 0F 0B Вечный воздух... 001347CF: 74 79 Вечные оружия... 000F857A: 80 C6 000F857B: B8 80 000F8580: 00 01 Вечные узлы для верстака... 0016B2EB: FF 00 Вечные кредиты... 00007DAA: 7C 79 Неразрушимый корпус корабля... 001BD808: 75 793 балла

-

Версия 1.0.0

683 раза скачали

После активации позволяет рассчитать силу выстрела которая нужна для попадания по точке указанной пользователем. Для активации просто запустить exe файл, навести мышку на свой танк, нажать F12, навести на танк врага, нажать левую кнопку мышки, в появившееся окно вписать угол поворота башни у танка, в следующее появившееся окно вписать ветер. Если ветра нету то вписать 0, если ветер дует против выстрела, то писать значение ветра с минусом, если по выстрелу, то с плюсом или просто значение. Работает оно везде, можно даже на рабочем столе рассчитать силу выстрела от одного ярлыка к другому. Для расчёта используются координаты курсора Выключить можно найдя иконку в меню активных значков, нажав по ней правой кнопкой мышки и выбрав "Exit" Файл это запакованный в exe скрипт ahk (AutoHotkey). Видео демонстрации работы:3 балла

![Gamehacklab[RU]](https://gamehacklab.ru/uploads/monthly_2022_06/1_PNG_GHL_64x.png.6d61ef42c3de6821543db4c0243672ae.png)